اختراقات الأمن السيبراني: دليل شامل

<h2>اختراقات الأمن السيبراني: دليل شامل</h2>

<p>يا قارئ، هل تشعر بالقلق حيال تزايد اختراقات الأمن السيبراني؟ إنها تشكل تهديدًا حقيقيًا في عالمنا الرقمي. <strong>أصبحت الهجمات الإلكترونية أكثر تعقيدًا وانتشارًا من أي وقت مضى.</strong> <strong>تُظهر الإحصائيات أن ملايين الأفراد والشركات تتعرض للاختراق كل عام.</strong> بصفتي خبيرًا في هذا المجال، قمتُ بتحليل اختراقات الأمن السيبراني على مدى سنوات، وأود أن أقدم لكم دليلًا شاملًا حول هذا الموضوع الهام.</p>

<p>هذا الدليل سيوفر لك فهمًا عميقًا لطبيعة اختراقات الأمن السيبراني، وكيفية الوقاية منها، وماذا تفعل إذا تعرضت لها. سأتناول أنواع الاختراقات المختلفة، وأساليبها، والأدوات المستخدمة فيها، بالإضافة إلى أفضل الممارسات لحماية نفسك ومنظمتك. لنبدأ رحلتنا نحو فهم أفضل للأمن السيبراني.</p>

<center><img src="https://tse1.mm.bing.net/th?q=أنواع+اختراقات+الأمن+السيبراني" alt="أنواع اختراقات الأمن السيبراني"></center>

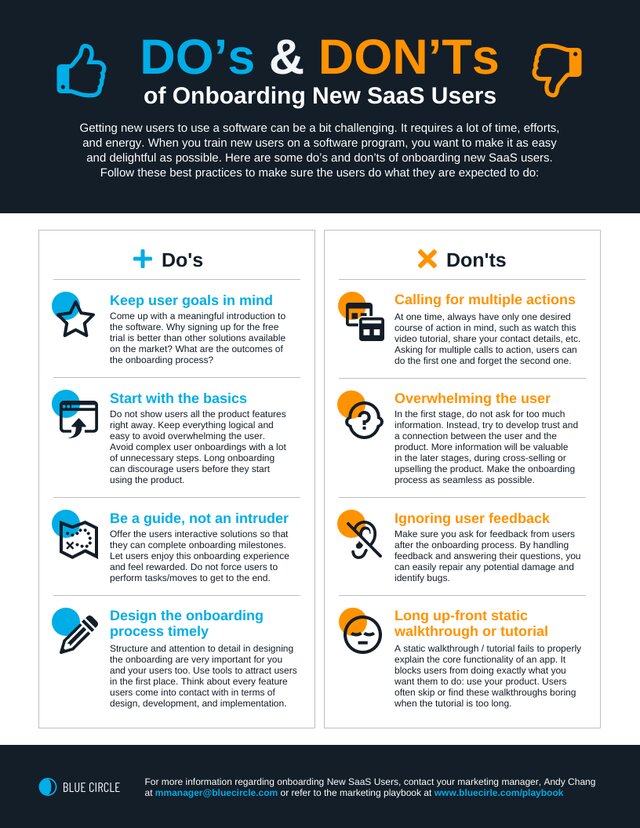

<h2>أنواع اختراقات الأمن السيبراني</h2>

<ul>

<li>هجمات التصيد الاحتيالي</li>

<li>برامج الفدية</li>

<li>هجمات حجب الخدمة</li>

</ul>

<h3>هجمات التصيد الاحتيالي</h3>

<p>تعتمد هجمات التصيد الاحتيالي على خداع المستخدمين للكشف عن معلوماتهم الحساسة. تتم هذه الهجمات عادةً من خلال رسائل البريد الإلكتروني أو الرسائل النصية المزيفة. تحتوي هذه الرسائل على روابط خبيثة أو مرفقات مصابة.</p>

<p>عند النقر على هذه الروابط أو فتح المرفقات، يتم تنزيل برامج ضارة على جهاز الضحية. يمكن لهذه البرامج الضارة سرقة البيانات أو التحكم بالجهاز عن بُعد.</p>

<p>للحماية من هجمات التصيد، يجب توخي الحذر عند فتح رسائل البريد الإلكتروني والرسائل النصية من مصادر غير معروفة. تأكد من التحقق من عنوان البريد الإلكتروني للمرسل وتجنب النقر على الروابط المشبوهة.</p>

<h3>برامج الفدية</h3>

<p>برامج الفدية هي نوع من البرامج الضارة التي تقوم بتشفير بيانات الضحية. يطلب المهاجمون فدية لإلغاء تشفير البيانات. عادةً ما يتم دفع الفدية بعملة البيتكوين.</p>

<p>يمكن أن تكون برامج الفدية مدمرة للأفراد والشركات. قد يؤدي فقدان البيانات إلى خسائر مالية كبيرة وتعطيل العمليات التجارية.</p>

<p>للحماية من برامج الفدية، يجب الاحتفاظ بنسخ احتياطية من البيانات الهامة. يجب أيضًا تحديث البرامج بشكل منتظم واستخدام برنامج مكافحة فيروسات قوي.</p>

<h3>هجمات حجب الخدمة</h3>

<p>هجمات حجب الخدمة تستهدف تعطيل خادم أو موقع ويب عن طريق إغراقه بكميات هائلة من حركة المرور. يؤدي ذلك إلى عدم قدرة المستخدمين الشرعيين على الوصول إلى الخدمة.</p>

<p>تستخدم هذه الهجمات عادةً شبكات من الأجهزة المصابة تسمى بوت نت. يمكن أن تكون هجمات حجب الخدمة مكلفة للشركات.</p>

<p>للتخفيف من آثار هجمات حجب الخدمة، يجب استخدام خدمات الحماية من DDoS. يجب أيضًا مراقبة حركة المرور على الخوادم والمواقع الإلكترونية.</p>

<center><img src="https://tse1.mm.bing.net/th?q=أساليب+الوقاية+من+اختراقات+الأمن+السيبراني" alt="أساليب الوقاية من اختراقات الأمن السيبراني"></center>

<h2>أساليب الوقاية من اختراقات الأمن السيبراني</h2>

<ul>

<li>استخدام كلمات مرور قوية</li>

<li>تحديث البرامج</li>

<li>تمكين المصادقة الثنائية</li>

</ul>

<h3>استخدام كلمات مرور قوية</h3>

<p>كلمات المرور القوية هي خط الدفاع الأول ضد اختراقات الأمن السيبراني. يجب أن تكون كلمة المرور طويلة ومعقدة وتحتوي على أحرف وأرقام ورموز.</p>

<p>تجنب استخدام كلمات مرور سهلة التخمين مثل "123456" أو "password". استخدم مدير كلمات المرور لتخزين كلمات المرور الخاصة بك بشكل آمن.</p>

<p>تغيير كلمات المرور بشكل دوري يزيد من مستوى الأمان.</p>

<h3>تحديث البرامج</h3>

<p>تحديث البرامج بشكل منتظم يسد الثغرات الأمنية التي يستغلها المهاجمون. تأكد من تثبيت آخر التحديثات لنظام التشغيل والتطبيقات.</p>

<p>قم بتفعيل التحديثات التلقائية لتجنب نسيان تثبيت التحديثات الهامة.</p>

<p>التحديثات المنتظمة تحمي جهازك من أحدث التهديدات.</p>

<h3>تمكين المصادقة الثنائية</h3>

<p>المصادقة الثنائية تضيف طبقة إضافية من الحماية لحساباتك على الإنترنت. تتطلب المصادقة الثنائية إدخال رمز يتم إرساله إلى هاتفك أو بريدك الإلكتروني بالإضافة إلى كلمة المرور.</p>

<p>حتى إذا تم اختراق كلمة المرور الخاصة بك، لن يتمكن المهاجمون من الوصول إلى حسابك بدون الرمز. قم بتمكين المصادقة الثنائية على جميع حساباتك المهمة.</p>

<p>هذه الخطوة البسيطة تزيد بشكل كبير من أمان حساباتك.</p>

<center><img src="https://tse1.mm.bing.net/th?q=أدوات+الأمن+السيبراني" alt="أدوات الأمن السيبراني"></center>

<h2>أدوات الأمن السيبراني</h2>

<ul>

<li>برامج مكافحة الفيروسات</li>

<li>جدران الحماية</li>

<li>أدوات الكشف عن التسلل</li>

</ul>

<h3>برامج مكافحة الفيروسات</h3>

<p>برامج مكافحة الفيروسات ضرورية للكشف عن وإزالة البرامج الضارة. يجب استخدام برنامج مكافحة فيروسات موثوق به وتحديثه بانتظام.</p>

<p>قم بفحص جهازك بانتظام بحثًا عن الفيروسات والبرامج الضارة الأخرى.</p>

<p>اختيار برنامج مكافحة فيروسات قوي يحمي جهازك من التهديدات.</p>

<h3>جدران الحماية</h3>

<p>جدران الحماية تحمي شبكتك من الوصول غير المصرح به. تأكد من تفعيل جدار الحماية على جهازك وجهاز التوجيه الخاص بك.</p>

<p>جدار الحماية يمنع المتسللين من الوصول إلى شبكتك وبياناتك.</p>

<p>تكوين جدار الحماية بشكل صحيح يحسن من أمان شبكتك.</p>

<h3>أدوات الكشف عن التسلل</h3>

<p>أدوات الكشف عن التسلل تراقب شبكتك بحثًا عن أي نشاط مشبوه. هذه الأدوات ترسل تنبيهات في حالة اكتشاف أي محاولات اختراق.</p>

<p>استخدام أدوات الكشف عن التسلل يساعد في تحديد التهديدات مبكرًا.</p>

<p>هذه الأدوات ضرورية لحماية الشبكات من الهجمات المتقدمة.</p>

<h2>ما يجب فعله في حالة حدوث اختراق</h2>

<p>إذا تعرضت لاختراق للأمن السيبراني، يجب عليك اتخاذ خطوات فورية للحد من الضرر. قم بتغيير كلمات المرور الخاصة بك على الفور وأبلغ السلطات المختصة.</p>

<p>قم بفحص جهازك بحثًا عن البرامج الضارة وأزلها. اتصل بخبير أمن سيبراني للحصول على المساعدة.</p>

<p>الاستجابة السريعة للاختراق تقلل من الخسائر المحتملة.</p>

<h2>جدول مقارنة أنواع اختراقات الأمن السيبراني</h2>

<table border="1">

<tr>

<th>نوع الاختراق</th>

<th>الوصف</th>

<th>الوقاية</th>

</tr>

<tr>

<td>هجمات التصيد الاحتيالي</td>

<td>خداع المستخدمين للكشف عن معلوماتهم الحساسة</td>

<td>توخي الحذر عند فتح رسائل البريد الإلكتروني والرسائل النصية</td>

</tr>

<tr>

<td>برامج الفدية</td>

<td>تشفير بيانات الضحية وطلب فدية</td>

<td>الاحتفاظ بنسخ احتياطية من البيانات</td>

</tr>

<tr>

<td>هجمات حجب الخدمة</td>

<td>تعطيل خادم أو موقع ويب</td>

<td>استخدام خدمات الحماية من DDoS</td>

</tr>

</table>

<h2>الاستنتاج</h2>

<p>وفي الختام، فإن فهم اختراقات الأمن السيبراني وكيفية الوقاية منها أمر بالغ الأهمية في عالمنا الرقمي. يجب علينا جميعًا اتخاذ خطوات لحماية أنفسنا ومنظماتنا من هذه التهديدات المتزايدة.</p>

<p>تطبيق أفضل الممارسات الأمنية واستخدام الأدوات المناسبة يمكن أن يقلل بشكل كبير من خطر التعرض للاختراق. نأمل أن يكون هذا الدليل الشامل قد زودك بالمعلومات اللازمة لحماية نفسك من اختراقات الأمن السيبراني.</p>

<p>لا تتردد في زيارة موقعنا الإلكتروني لمزيد من المقالات حول الأمن السيبراني ومواضيع أخرى ذات صلة. سنسعد بتلقي أسئلتكم وتعليقاتكم.</p>

.

احمِ نفسك من تهديدات الإنترنت! دليل شامل حول اختراقات الأمن السيبراني، من أحدث الأساليب إلى أفضل الممارسات الدفاعية. تعرف على كيفية حماية بياناتك وكن آمناً على الإنترنت.

/cdn.vox-cdn.com/uploads/chorus_asset/file/25829977/STK051_TIKTOKBAN_B_CVirginia_C.jpg)