هجمات إنترنت الأشياء IoT: المخاطر والحلول

<h2>هجمات إنترنت الأشياء IoT: المخاطر والحلول</h2>

<p>يا قارئ، هل سبق لك أن تساءلت عن مدى أمان أجهزتك المتصلة بالإنترنت؟ مع تزايد اعتمادنا على إنترنت الأشياء، تزداد كذلك مخاطر هجمات إنترنت الأشياء IoT. <strong>أصبحت هذه الهجمات أكثر تعقيدًا وانتشارًا، مما يشكل تهديدًا حقيقيًا لأمننا وخصوصيتنا.</strong> <strong> ولحسن الحظ، هناك حلول متاحة للحد من هذه المخاطر.</strong> بصفتي خبيرًا في أمن المعلومات، قمتُ بتحليل هجمات إنترنت الأشياء IoT ووجدتُ أن فهم هذه المخاطر والحلول أمر بالغ الأهمية لحماية أنفسنا في عالمنا الرقمي المتزايد الاتصال.</p>

<p> في هذه المقالة، سنتعمق في عالم هجمات إنترنت الأشياء IoT، ونستكشف المخاطر المحتملة، ونقدم حلولًا عملية لتعزيز أمن أجهزتك. ستجد هنا معلومات قيّمة تساعدك على حماية نفسك من هذه التهديدات المتطورة. سنتناول بالتفصيل أنواع هجمات إنترنت الأشياء، وكيفية التعرف عليها، والإجراءات التي يمكنك اتخاذها للوقاية منها. </p>

<center><img src="https://tse1.mm.bing.net/th?q=أنواع هجمات إنترنت الأشياء" alt="أنواع هجمات إنترنت الأشياء"></center>

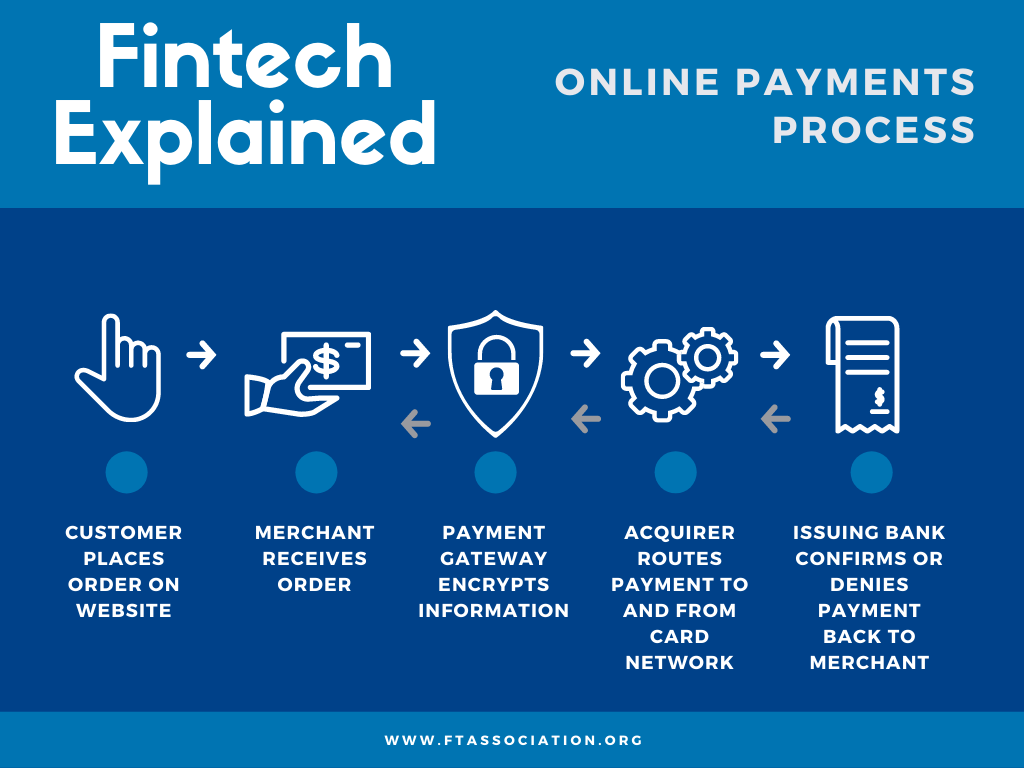

<h2>أنواع هجمات إنترنت الأشياء</h2>

<p>تتنوع هجمات إنترنت الأشياء IoT في أساليبها وأهدافها. من المهم فهم هذه الأنواع المختلفة لتتمكن من حماية نفسك بشكل فعال.</p>

<h3>هجمات حجب الخدمة (DDoS)</h3>

<p>تُعد هجمات حجب الخدمة من أكثر هجمات إنترنت الأشياء شيوعًا. يتم فيها إغراق الجهاز أو الشبكة بكم هائل من الطلبات، مما يؤدي إلى تعطيلها عن العمل.</p>

<p>يستغل المهاجمون نقاط الضعف في أجهزة إنترنت الأشياء لتجنيدها في شبكات الروبوتات (Botnets) ثم استخدامها لشن هجمات حجب الخدمة واسعة النطاق.</p>

<p>يمكن أن تؤثر هجمات حجب الخدمة على الشركات والأفراد على حد سواء، مما يؤدي إلى خسائر مالية وتعطيل الخدمات.</p>

<h3>هجمات البرمجيات الخبيثة</h3>

<p>تُستخدم البرمجيات الخبيثة لاختراق أجهزة إنترنت الأشياء وسرقة البيانات أو التحكم فيها عن بُعد.</p>

<p>يمكن أن تنتشر البرمجيات الخبيثة من خلال البرامج الضارة أو الروابط الخبيثة أو حتى من خلال تحديثات البرامج غير الرسمية.</p>

<p>بمجرد اختراق الجهاز، يمكن للمهاجمين استخدامه لتنفيذ مجموعة متنوعة من الأنشطة الضارة، مثل التجسس أو سرقة البيانات الحساسة.</p>

<h3>هجمات استغلال الثغرات الأمنية</h3>

<p>يستغل المهاجمون الثغرات الأمنية في برمجيات أجهزة إنترنت الأشياء للوصول غير المصرح به إلى هذه الأجهزة.</p>

<p> غالبًا ما تكون هذه الثغرات ناتجة عن أخطاء في البرمجة أو إهمال تحديثات الأمان.</p>

<p>من الضروري تحديث برامج أجهزة إنترنت الأشياء باستمرار لإغلاق هذه الثغرات ومنع الهجمات.</p>

<center><img src="https://tse1.mm.bing.net/th?q=مخاطر هجمات إنترنت الأشياء" alt="مخاطر هجمات إنترنت الأشياء"></center>

<h2>مخاطر هجمات إنترنت الأشياء</h2>

<p>تشكل هجمات إنترنت الأشياء IoT مجموعة واسعة من المخاطر التي تؤثر على الأفراد والشركات والحكومات. من المهم أن نفهم هذه المخاطر لنتمكن من اتخاذ التدابير اللازمة للحد منها.</p>

<h3>انتهاك الخصوصية</h3>

<p>يمكن للمهاجمين الوصول إلى بياناتك الشخصية من خلال اختراق أجهزة إنترنت الأشياء، مثل الكاميرات أو المساعدات الصوتية.</p>

<p> يمكن استخدام هذه البيانات لأغراض ضارة، مثل الابتزاز أو سرقة الهوية.</p>

<p> حماية خصوصيتك تتطلب حماية أجهزة إنترنت الأشياء الخاصة بك من الاختراق.</p>

<h3>الخسائر المالية</h3>

<p>يمكن أن تؤدي هجمات إنترنت الأشياء إلى خسائر مالية كبيرة للشركات، سواء من خلال تعطيل الخدمات أو سرقة البيانات الحساسة.</p>

<p>يمكن أن تؤثر هذه الخسائر على سمعة الشركة وتؤدي إلى انخفاض أرباحها.</p>

<p>الاستثمار في أمن إنترنت الأشياء أمر بالغ الأهمية لحماية الشركات من هذه الخسائر.</p>

<h3>الأضرار المادية</h3>

<p>في بعض الحالات، يمكن أن تؤدي هجمات إنترنت الأشياء إلى أضرار مادية، خاصة في القطاعات الحيوية مثل الطاقة أو الرعاية الصحية.</p>

<p> على سبيل المثال، يمكن للمهاجمين تعطيل أنظمة التحكم الصناعية أو الأجهزة الطبية، مما يشكل خطرًا على السلامة العامة.</p>

<p> تأمين أجهزة إنترنت الأشياء في هذه القطاعات أمر حاسم لمنع وقوع حوادث خطيرة.</p>

<center><img src="https://tse1.mm.bing.net/th?q=حلول هجمات إنترنت الأشياء" alt="حلول هجمات إنترنت الأشياء"></center>

<h2>حلول هجمات إنترنت الأشياء</h2>

<p>لحسن الحظ، هناك العديد من الحلول المتاحة للحد من مخاطر هجمات إنترنت الأشياء IoT . من خلال تطبيق هذه الحلول، يمكنك تعزيز أمن أجهزتك وحماية نفسك من التهديدات السيبرانية. </p>

<h3>تحديث البرامج الثابتة</h3>

<p>يجب تحديث برامج أجهزة إنترنت الأشياء باستمرار لإصلاح الثغرات الأمنية ومنع المهاجمين من استغلالها. </p>

<p>تأكد من تفعيل التحديثات التلقائية كلما أمكن ذلك. تحقق بانتظام من وجود تحديثات يدوية إذا لم تكن التحديثات التلقائية متاحة.</p>

<p> يُعد تحديث البرامج الثابتة خطوة أساسية في حماية أجهزة إنترنت الأشياء.</p>

<h3>كلمات مرور قوية</h3>

<p>استخدم كلمات مرور قوية وفريدة من نوعها لكل جهاز من أجهزة إنترنت الأشياء. تجنب استخدام كلمات المرور الضعيفة أو الشائعة.</p>

<p> استخدم مدير كلمات المرور لتخزين كلمات المرور الخاصة بك بشكل آمن.</p>

<p> تُعد كلمات المرور القوية خط الدفاع الأول ضد هجمات إنترنت الأشياء.</p>

<h3>شبكة Wi-Fi آمنة</h3>

<p>تأكد من حماية شبكة Wi-Fi المنزلية بكلمة مرور قوية وبروتوكول WPA2 أو WPA3. </p>

<p>أنشئ شبكة ضيوف منفصلة للأجهزة المتصلة بالإنترنت. يُعزل هذا أجهزة إنترنت الأشياء عن شبكتك الرئيسية.</p>

<p> يُعد تأمين شبكة Wi-Fi أمرا ضروريًا لحماية جميع الأجهزة المتصلة بها، بما في ذلك أجهزة إنترنت الأشياء.</p>

<center><img src="https://tse1.mm.bing.net/th?q=أفضل ممارسات أمن إنترنت الأشياء" alt="أفضل ممارسات أمن إنترنت الأشياء"></center>

<h2>أفضل ممارسات أمن إنترنت الأشياء</h2>

<p>بالإضافة إلى الحلول المذكورة أعلاه، هناك بعض أفضل الممارسات التي يجب اتباعها لتعزيز أمن إنترنت الأشياء IoT. هجمات إنترنت الأشياء تتطور باستمرار، لذا من الضروري مواكبة أحدث التهديدات والحلول.</p>

<h3>التحقق بخاصية الأمان</h3>

<p> قبل شراء أي جهاز متصل بالإنترنت، ابحث عن ميزات الأمان التي يوفرها. هل يدعم الجهاز التحديثات التلقائية؟ هل يتطلب كلمة مرور قوية؟</p>

<p>اختر الأجهزة من الشركات المصنعة ذات السمعة الطيبة التي تولي اهتماما لأمن منتجاتها.</p>

<p> قدّم الأمان على الميزات الأخرى عند اختيار أجهزة إنترنت الأشياء.</p>

<h3>مراقبة حركة مرور الشبكة</h3>

<p> راقب حركة مرور الشبكة بحثًا عن أي نشاط مشبوه. هل هناك أجهزة تستخدم كمية كبيرة من البيانات بشكل غير طبيعي؟ هل هناك اتصالات غير معروفة؟</p>

<p>يمكن أن تشير هذه العلامات إلى وجود هجوم أو اختراق.

<p> استخدم برامج مراقبة الشبكة لاكتشاف أي نشاط مريب.</p>

<h3>التوعية الأمنية</h3>

<p> تثقيف نفسك وعائلتك حول مخاطر هجمات إنترنت الأشياء وطرق الوقاية منها. شارك هذه المعلومات مع الأصدقاء والزملاء.</p>

<p>كلما زادت معرفتنا بأمن إنترنت الأشياء، قل احتمال وقوعنا ضحايا لهذه الهجمات.</p>

<p> الأمن مسؤولية جماعية. لنعمل معًا لجعل عالمنا الرقمي أكثر أمانًا.

</p>

<h2>مقارنة بين بروتوكولات أمن إنترنت الأشياء</h2>

<table border="1">

<tr>

<th>البروتوكول</th>

<th>الوصف</th>

<th>المزايا</th>

<th>العيوب</th>

</tr>

<tr>

<td>MQTT</td>

<td>بروتوكول خفيف الوزن يستخدم لنقل البيانات بين أجهزة إنترنت الأشياء</td>

<td>سهولة التنفيذ، استهلاك منخفض للطاقة</td>

<td>أمان محدود في الإصدارات القديمة</td>

</tr>

<tr>

<td>CoAP</td>

<td>بروتوكول مصمم خصيصًا لشبكات إنترنت الأشياء المقيدة</td>

<td>استهلاك منخفض للطاقة، دعم لمعمارية REST</td>

<td>دعم أمني محدود</td>

</tr>

<tr>

<td>DTLS</td>

<td>نسخة خفيفة الوزن من TLS مصممة لأجهزة إنترنت الأشياء</td>

<td>أمان قوي، تشفير البيانات</td>

<td>استهلاك أعلى للطاقة مقارنة بالبروتوكولات الأخرى</td>

</tr>

</table>

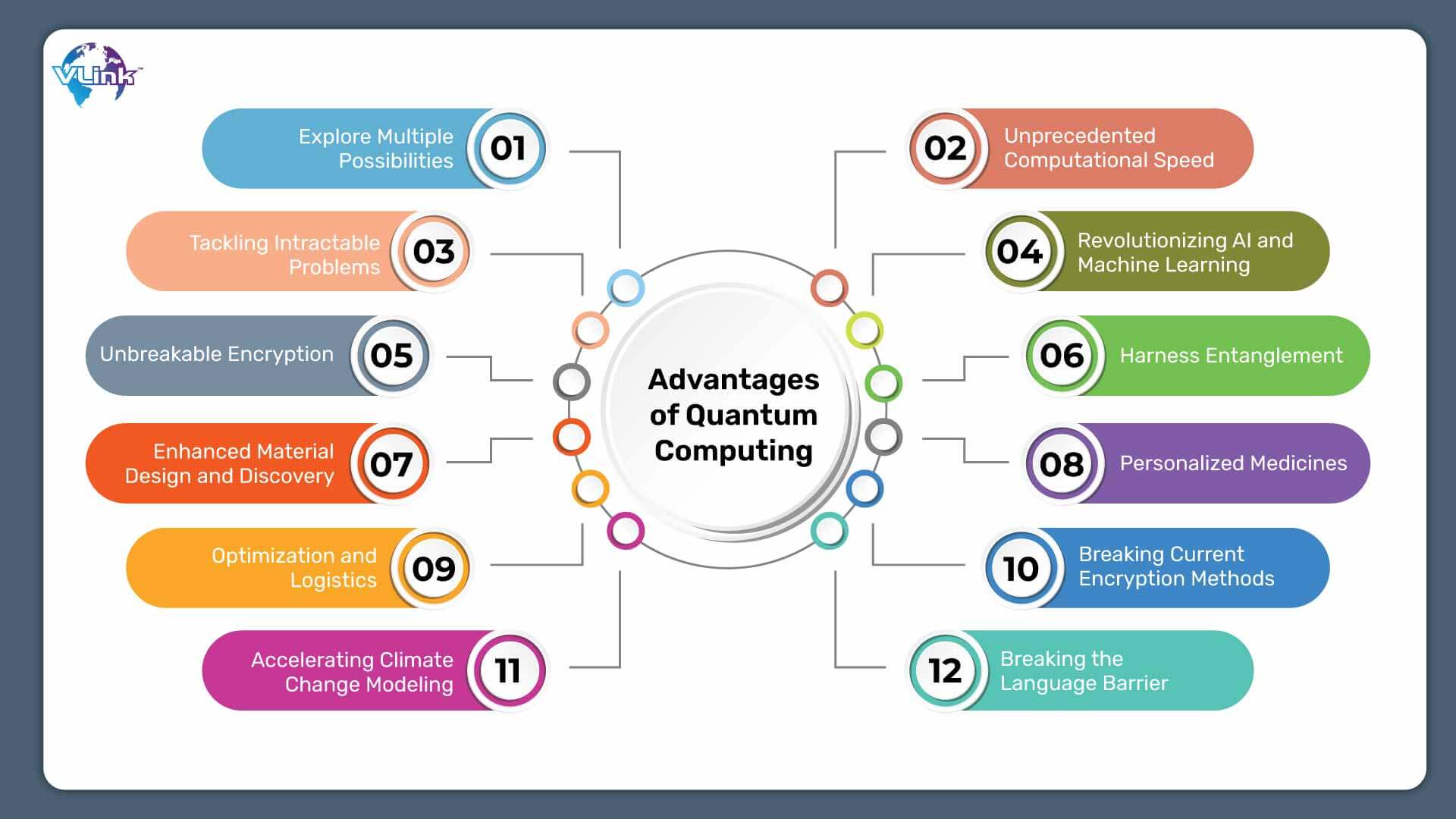

<h2>تأثير الذكاء الاصطناعي على أمن إنترنت الأشياء</h2>

<h3> الكشف عن التهديدات</h3>

<p> يمكن للذكاء الاصطناعي تحليل كميات ضخمة من البيانات للكشف عن الأنماط والتهديدات المحتملة في الوقت الفعلي.</p>

<p> هذا يسمح بالاستجابة السريعة للحوادث الأمنية ومنع الهجمات قبل وقوعها.</p>

<p> يُعد الذكاء الاصطناعي أداة قوية للكشف عن التهديدات وتحسين أمن إنترنت الأشياء.</p>

<h3> الوقاية من الهجمات</h3>

<p>يمكن استخدام الذكاء الاصطناعي لتحديد نقاط الضعف في أجهزة إنترنت الأشياء وتصحيحها بشكل استباقي.</p>

<p> هذا يقلل من فرص استغلال المهاجمين لهذه الثغرات.</p>

<p> يُعد الذكاء الاصطناعي أداة فعالة لمنع هجمات إنترنت الأشياء.</p>

<h3> الاستجابة للحوادث</h3>

<p> في حال وقوع هجوم، يمكن للذكاء الاصطناعي مساعدة الشركات على الاستجابة بشكل سريع وفعال.</p>

<p> يمكنه تحديد الأجهزة المتضررة وعزلها لمنع انتشار الهجوم.</p>

<p> يُعد الذكاء الاصطناعي شريكًا أساسيًا في إدارة حوادث الأمن السيبراني.</p>

<h2>مستقبل أمن إنترنت الأشياء</h2>

<p> مع تطور تكنولوجيا إنترنت الأشياء، تتطور أيضًا التهديدات الأمنية. من المتوقع أن يلعب الذكاء الاصطناعي دورًا أكبر في حماية أجهزة إنترنت الأشياء في المستقبل.</p>

<p> ستظهر تقنيات جديدة لتأمين الاتصالات والبيانات. سيكون التعاون بين الشركات المصنعة والحكومات والباحثين أمرًا بالغ الأهمية لمواجهة التحديات الأمنية المستقبلية.</p>

<p> حماية مستقبل إنترنت الأشياء يتطلب استثمارًا مستمرًا في البحث والتطوير وتطبيق أفضل الممارسات الأمنية.</p>

<h2>الأسئلة الشائعة حول هجمات إنترنت الأشياء</h2>

<h3> كيف أعرف إذا تم اختراق جهاز إنترنت الأشياء الخاص بي؟</h3>

<p> هناك بعض العلامات التي قد تشير إلى اختراق جهاز إنترنت الأشياء، مثل: استخدام غير طبيعي للبيانات، تغييرات في إعدادات الجهاز، سلوك غريب للجهاز.</p>

<h3> كيف أحمي نفسي من هجمات إنترنت الأشياء؟</h3>

<p> اتبع نصائح الأمان المذكورة في هذه المقالة، مثل: تحديث البرامج الثابتة، استخدام كلمات مرور قوية، وتأمين شبكة Wi-Fi.</p>

<h3> ماذا أفعل إذا تم اختراق جهازي؟</h3>

<p> قم بفصل الجهاز عن الإنترنت على الفور، وأبلغ الشركة المصنعة، وقم بتغيير كلمة المرور الخاصة بك.</p>

<h2>الخاتمة</h2>

<p>في الختام، تُشكل هجمات إنترنت الأشياء IoT تهديدًا حقيقيًا يتطلب اهتمامًا جديًا. من خلال فهم المخاطر والحلول المتاحة, يمكننا حماية أنفسنا وأجهزتنا من هذه الهجمات. تُعد الوقاية خير من العلاج، وتطبيق أفضل ممارسات الأمان أمر بالغ الأهمية للحفاظ على أمننا في عالم إنترنت الأشياء. هجمات إنترنت الأشياء تتطور باستمرار، لذا من الضروري مواكبة التطورات والحلول الجديدة. نأمل أن تكون هذه المقالة قد زودتك بالمعلومات اللازمة لحماية نفسك من هجمات إنترنت الأشياء IoT. للمزيد من المعلومات حول أمن الإنترنت والذكاء الاصطناعي، تفضل بزيارة موقعنا الإلكتروني. </p>

.

هل أنت قلق بشأن أمن إنترنت الأشياء؟ تعرف على مخاطر هجمات إنترنت الأشياء واكتشف الحلول الفعالة لحماية أجهزتك وبياناتك.

/cdn.vox-cdn.com/uploads/chorus_asset/file/25829977/STK051_TIKTOKBAN_B_CVirginia_C.jpg)