أمن سيبراني حوسبة الكم

<h2>أمن سيبراني حوسبة الكم: تحديات وفرص</h2>

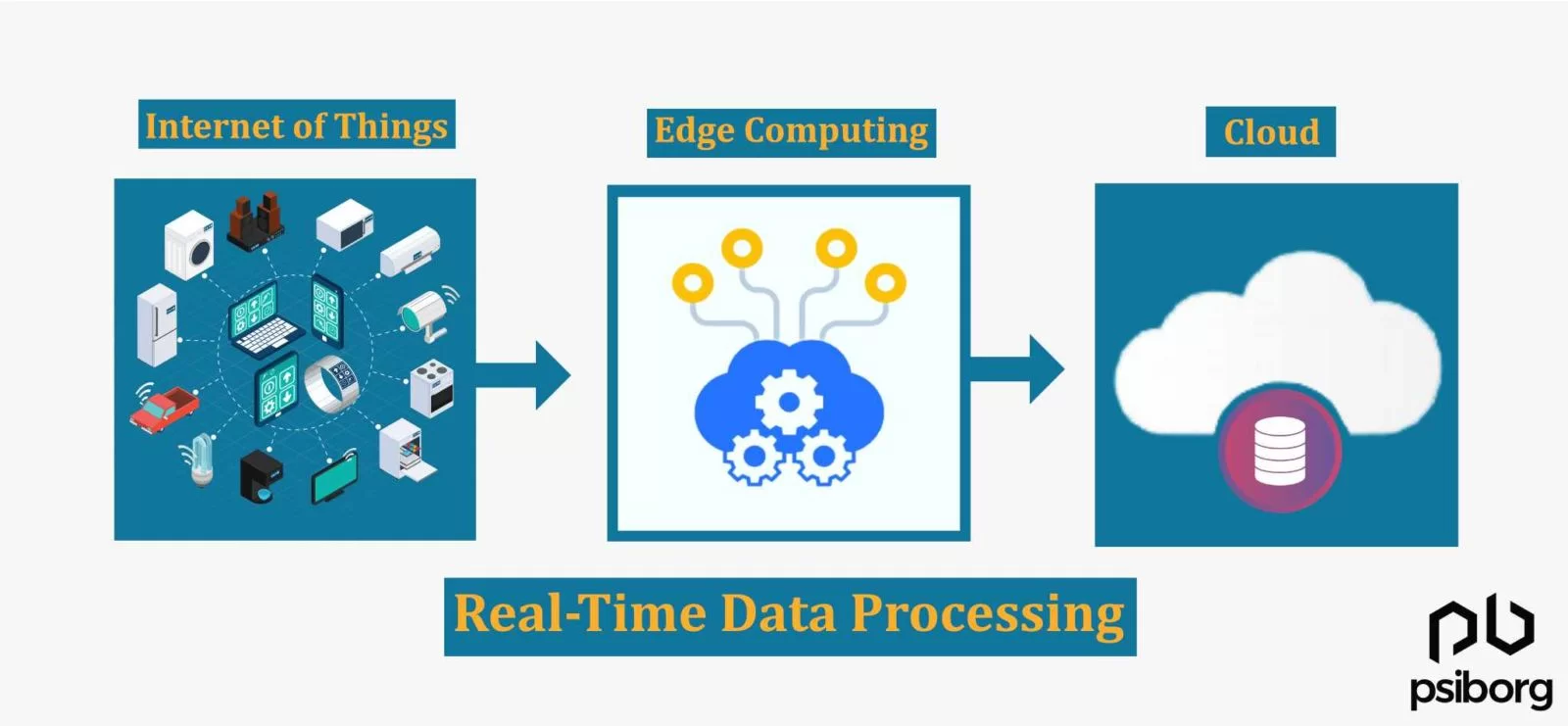

<p>يا قارئ، هل فكرت يومًا في التهديدات الأمنية التي قد تطرحها حوسبة الكم على عالمنا الرقمي؟ إنها ثورة تكنولوجية تحمل في طياتها فرصًا هائلة، ولكنها تحمل في الوقت ذاته تحديات أمنية غير مسبوقة. <strong>أمن سيبراني حوسبة الكم هو مجال معقد ومتشعب.</strong> <strong>سأقدم لكم اليوم تحليلاً عميقًا لهذا الموضوع المهم، مستندًا إلى خبرتي ومعرفتي الواسعة في هذا المجال.</strong></p>

<p>سوف نستكشف معًا جوانب مختلفة من أمن سيبراني حوسبة الكم، بدءًا من التهديدات التي تطرحها وصولًا إلى الحلول المبتكرة للتصدي لها. سنتناول أيضًا أهمية التعاون الدولي والبحث العلمي في تعزيز أمننا السيبراني في عصر الكم. دعونا نبدأ رحلتنا في عالم حوسبة الكم وأمنها السيبراني.</p>

<center><img src="https://tse1.mm.bing.net/th?q=أمن+سيبراني+حوسبة+الكم" alt="أمن سيبراني حوسبة الكم"></center>

<h2>تهديدات حوسبة الكم على الأمن السيبراني</h2>

<p>تُشكّل حوسبة الكم تهديدًا حقيقيًا للأمن السيبراني، فهي قادرة على كسر خوارزميات التشفير الحالية بسهولة. هذا يعني أن البيانات الحساسة، مثل المعلومات المالية والطبية، قد تصبح عرضة للسرقة أو التلاعب. بالإضافة إلى ذلك، يُمكن استخدام حوسبة الكم في شن هجمات سيبرانية أكثر تعقيدًا وفعالية.</p>

<h3>كسر التشفير</h3>

<p>تستطيع حوسبة الكم كسر خوارزميات التشفير التقليدية التي تعتمد عليها معظم أنظمة الحماية الحالية. هذا يجعل البيانات المُشفرة عرضة للاختراق. التهديد يطال البيانات الحكومية، بيانات الشركات، وحتى بيانات الأفراد.</p>

<p>يجب تطوير خوارزميات تشفير مقاومة للكم لحماية البيانات من هذه التهديدات. هذا يتطلب جهودًا بحثية وتطويرية مكثفة.</p>

<p>هناك حاجة إلى حلول تشفير ما بعد الكم لضمان أمن البيانات في المستقبل.</p>

<h3>هجمات سيبرانية متطورة</h3>

<p>تُتيح حوسبة الكم إمكانية تطوير هجمات سيبرانية أكثر تعقيدًا وفعالية. يمكن استخدامها في شن هجمات الحرمان من الخدمة الموزعة (DDoS) بشكل أكثر قوة.</p>

<p>أيضًا، يُمكن استخدامها في تطوير برمجيات خبيثة يصعب اكتشافها وإزالتها. هذا يزيد من صعوبة حماية الأنظمة والبنى التحتية الحيوية.</p>

<p>يجب تطوير أنظمة دفاعية متطورة لمواجهة هذه التهديدات الناشئة.</p>

<h3>سرقة البيانات</h3>

<p>مع قدرتها على كسر التشفير، تُسهّل حوسبة الكم سرقة البيانات الحساسة. هذا يشمل المعلومات المالية، البيانات الطبية، والأسرار التجارية.</p>

<p>يمكن أن تُستخدم هذه البيانات المسروقة لأغراض الابتزاز، التجسس، أو التخريب. حماية البيانات تتطلب استراتيجيات أمنية شاملة.</p>

<p>يجب على المؤسسات والأفراد اتخاذ تدابير لحماية بياناتهم من هذه التهديدات.</p>

<center><img src="https://tse1.mm.bing.net/th?q=تشفير+ما+بعد+الكم" alt="تشفير ما بعد الكم"></center>

<h2>تشفير ما بعد الكم</h2>

<p>لحماية البيانات من تهديدات حوسبة الكم، يتم تطوير خوارزميات تشفير ما بعد الكم. هذه الخوارزميات مصممة لمقاومة الهجمات التي تستخدم حوسبة الكم. تعتمد هذه الخوارزميات على مفاهيم رياضية معقدة تجعل من الصعب كسرها حتى بواسطة أقوى حواسيب الكم.</p>

<h3>خوارزميات تعتمد على الشبكات</h3>

<p>تُعتبر خوارزميات التشفير القائمة على الشبكات من أكثر الخوارزميات الواعدة في مجال تشفير ما بعد الكم. تتميز هذه الخوارزميات بكفاءتها وأمانها. فهي تعتمد على مسائل رياضية صعبة الحل حتى بالنسبة لحواسيب الكم.</p>

<p>تُستخدم هذه الخوارزميات في تطوير أنظمة التشفير وتوقيع الرسائل الرقمية. تُعد هذه الخوارزميات خطوة مهمة نحو بناء عالم رقمي آمن في عصر الكم.</p>

<p>العديد من المؤسسات البحثية تعمل على تطوير وتحسين هذه الخوارزميات.</p>

<h3>خوارزميات تعتمد على الرموز</h3>

<p>تُستخدم خوارزميات التشفير القائمة على الرموز أيضًا في تشفير ما بعد الكم. تعتمد هذه الخوارزميات على نظرية الترميز. تُوفر هذه الخوارزميات مستوى عالٍ من الأمان.</p>

<p>تُستخدم هذه الخوارزميات في تطبيقات مختلفة، بما في ذلك التشفير وتوقيع الرسائل. تُعتبر هذه الخوارزميات بديلاً قويًا لخوارزميات التشفير التقليدية.</p>

<p>يتم تطوير هذه الخوارزميات باستمرار لجعلها أكثر كفاءة ومقاومة للهجمات.</p>

<h3>خوارزميات تعتمد على التجزئة</h3>

<p>تُستخدم خوارزميات التشفير القائمة على التجزئة في بناء أنظمة توقيع رقمية مقاومة للكم. تعتمد هذه الخوارزميات على دوال التجزئة. تُوفر هذه الخوارزميات مستوى عالٍ من الأمان والتكامل.</p>

<p>تُستخدم هذه الخوارزميات في التحقق من صحة البيانات وضمان سلامتها. تُعتبر هذه الخوارزميات جزءًا أساسيًا من استراتيجيات أمن المعلومات في عصر الكم.</p>

<p>يتم تطوير دوار التجزئة بشكل مستمر لجعلها أكثر مقاومة لهجمات حوسبة الكم.</p>

<center><img src="https://tse1.mm.bing.net/th?q=مستقبل+الأمن+السيبراني+مع+حوسبة+الكم" alt="مستقبل الأمن السيبراني مع حوسبة الكم"></center>

<h2>مستقبل الأمن السيبراني مع حوسبة الكم</h2>

<p>مع تطور حوسبة الكم، يجب أن يتطور الأمن السيبراني أيضًا. يجب أن نستعد لمواجهة التحديات الجديدة التي تطرحها هذه التكنولوجيا. التعاون الدولي والبحث العلمي هما مفتاح النجاح في هذا المجال.</p>

<h3>الاستثمار ف

ي البحث والتطوير</h3>

<p>يجب الاستثمار بشكل كبير في البحث والتطوير في مجال أمن سيبراني حوسبة الكم. هذا يشمل تطوير خوارزميات تشفير ما بعد الكم، وأدوات تحليل البيانات، ومنصات أمنية متطورة. الاستثمار في البحث والتطوير ضروري لمواجهة التهديدات المستقبلية.</p>

<p>يجب على الحكومات والقطاع الخاص العمل معًا لتمويل هذه البحوث. دعم البحث العلمي هو استثمار في مستقبل آمن.</p>

<p>الابتكار هو المفتاح لحماية بياناتنا في عصر الكم.</p>

<h3>التعاون الدولي</h3>

<p>يتطلب تعزيز أمن سيبراني حوسبة الكم تعاونًا دوليًا فعالًا. تبادل المعلومات والخبرات بين الدول أمر ضروري لمواجهة التهديدات العالمية. يجب وضع معايير عالمية لأمن سيبراني حوسبة الكم.</p>

<p>التعاون الدولي يساعد على تعزيز القدرات الدفاعية ضد الهجمات السيبرانية. مشاركة المعلومات والمعارف تساهم في بناء جبهة موحدة ضد التهديدات.</p>

<p>العمل الجماعي هو السبيل لبناء عالم رقمي آمن للجميع.</p>

<h3>التوعية والتدريب</h3>

<p>يجب زيادة التوعية بأهمية أمن سيبراني حوسبة الكم. تدريب الأفراد والمؤسسات على أفضل الممارسات الأمنية أمر ضروري. يجب توفير برامج تدريبية متخصصة في هذا المجال.</p>

<p>التوعية والتدريب يساهمان في تقليل مخاطر الهجمات السيبرانية. معرفة التهديدات وكيفية مواجهتها هي خط الدفاع الأول.</p>

<p>برامج التوعية والتدريب تُمَكّن الأفراد والمؤسسات من حماية بياناتهم بشكل فعال.</p>

<h2>تحديات تطبيق تشفير ما بعد الكم</h2>

<p>على الرغم من أهمية تشفير ما بعد الكم، إلا أن تطبيقه يواجه بعض التحديات. من بين هذه التحديات تكامل النظم، الأداء، والتكلفة.</p>

<h3>تكامل النظم</h3>

<p>يُمثل تكامل خوارزميات تشفير ما بعد الكم مع النظم الحالية تحديًا كبيرًا. يتطلب الأمر تعديل البنية التحتية الحالية لتتوافق مع التكنولوجيا الجديدة. يجب ضمان التوافق بين الأنظمة القديمة والجديدة.</p>

<h3>الأداء</h3>

<p>قد يؤثر استخدام خوارزميات تشفير ما بعد الكم على أداء النظم. بعض هذه الخوارزميات تتطلب موارد حاسوبية كبيرة، مما قد يؤدي إلى بطء الأداء. يجب تحسين كفاءة هذه الخوارزميات لضمان أداء سلس.</p>

<h3>التكلفة</h3>

<p>تطبيق تشفير ما بعد الكم قد يكون مكلفًا. يتطلب الأمر استثمارات في البنية التحتية، البرمجيات، والتدريب. يجب إيجاد حلول فعالة من حيث التكلفة لتشجيع تبني هذه التكنولوجيا.</p>

<h2>الجدول الزمني لتطبيق تشفير ما بعد الكم</h2>

<table border="1">

<tr>

<th>المرحلة</th>

<th>الوصف</th>

<th>الجدول الزمني المتوقع</th>

</tr>

<tr>

<td>البحث والتطوير</td>

<td>تطوير خوارزميات تشفير ما بعد الكم واختبارها</td>

<td>جاري حاليًا</td>

</tr>

<tr>

<td>التوحيد القياسي</td>

<td>اختيار خوارزميات تشفير ما بعد الكم القياسية</td>

<td>2022-2024</td>

</tr>

<tr>

<td>التطبيق</td>

<td>دمج خوارزميات تشفير ما بعد الكم في الأنظمة</td>

<td>2024-2030</td>

</tr>

</table>

<h2>الأسئلة الشائعة حول أمن سيبراني حوسبة الكم</h2>

<h3>ما هي حوسبة الكم؟</h3>

<p>حوسبة الكم هي تقنية حوسبة جديدة تعتمد على مبادئ ميكانيكا الكم. تتميز بقدرتها على حل مسا

ائل معقدة يصعب حلها بواسطة الحواسيب التقليدية.</p>

<p>تستخدم حوسبة الكم وحدات البت الكمية (qubits) بدلاً من البتات التقليدية. هذا يسمح لها بأداء عمليات حسابية أكثر تعقيدًا.</p>

<p>حوسبة الكم لديها القدرة على إحداث ثورة في العديد من المجالات، بما في ذلك الطب، والعلوم، والأمن.</p>

<h3>لماذا تشكل حوسبة الكم تهديدًا للأمن السيبراني؟</h3>

<p>تشكل حوسبة الكم تهديدًا للأمن السيبراني لأنها قادرة على كسر خوارزميات التشفير التقليدية. هذا يجعل البيانات الحساسة عرضة للاختراق.</p>

<p>تستطيع حوسبة الكم حل المسائل الرياضية التي تعتمد عليها خوارزميات التشفير الحالية بسرعة كبيرة. هذا يجعل من الضروري تطوير خوارزميات تشفير جديدة مقاومة للكم.</p>

<p>يجب الاستعداد لهذا التهديد من خلال تطوير وتطبيق خوارزميات تشفير ما بعد الكم.</p>

<h3>ما هو تشفير ما بعد الكم؟</h3>

<p>تشفير ما بعد الكم هو مجموعة من خوارزميات التشفير المصممة لمقاومة هجمات حوسبة الكم. تهدف هذه الخوارزميات إلى حماية البيانات حتى في وجود حواسيب كم قوية.</p>

<p>تعتمد خوارزميات تشفير ما بعد الكم على مفاهيم رياضية يصعب حلها بواسطة حواسيب الكم. هذا يضمن أمن البيانات في المستقبل.</p>

<p>تطوير وتطبيق تشفير ما بعد الكم هو أمر ضروري لحماية بياناتنا في عصر الكم.</p>

<h2>الخاتمة</h2>

<p>أمن سيبراني حوسبة الكم هو موضوع حيوي ومعقد. يجب علينا الاستعداد لمواجهة التحديات التي تطرحها حوسبة الكم على الأمن السيبراني. من خلال التعاون الدولي، البحث والتطوير، والتوعية، يُمكننا بناء مستقبل رقمي آمن.</p>

<p>لا تتردد في زيارة موقعنا الإلكتروني لقراءة المزيد من المقالات حول أمن سيبراني حوسبة الكم وغيرها من المواضيع المهمة في عالم التكنولوجيا. معًا، يُمكننا بناء عالم رقمي آمن للجميع.</p>

.

أمن سيبراني لحماية عالم الكم! تحديات جديدة، حلول مبتكرة. اكتشف مستقبل الأمن السيبراني في عصر الحوسبة الكمية.

%20SOURCE%20Amazon.jpg)