تقنية الأمن السيبراني الفعالة

“`html

مرحباً أيها القارئ، هل تسعى إلى حماية بياناتك من الهجمات الإلكترونية؟

في عالم رقمي متزايد التعقيد، أصبحت تقنية الأمن السيبراني الفعالة ضرورة لا غنى عنها. إنها الدرع الواقي الذي يحمي معلوماتك وأصولك الرقمية من التهديدات المتزايدة.

أمن المعلومات هو شريان الحياة لأي مؤسسة في العصر الرقمي. التقنية الفعالة للأمن السيبراني هي المفتاح لحماية هذا الشريان. بخبرتي الواسعة في هذا المجال، قمتُ بتحليل تقنية الأمن السيبراني الفعالة واستراتيجياتها المختلفة، و سأقدم لك في هذه المقالة دليلاً شاملاً لكل ما تحتاج معرفته.

<center> مقدمة في تقنية الأمن السيبراني الفعالة

مقدمة في تقنية الأمن السيبراني الفعالة

ما هي تقنية الأمن السيبراني الفعالة؟

تقنية الأمن السيبراني الفعالة هي مجموعة من الأدوات والعمليات والأساليب التي تُستخدم لحماية الأنظمة والشبكات والبيانات من الوصول غير المصرح به أو الاستخدام أو الإفصاح أو التدمير أو التعديل أو التعطيل. هذه التقنية تشمل برامج مكافحة الفيروسات، وجدران الحماية، وأنظمة الكشف عن التسلل، وحلول النسخ الاحتياطي للبيانات، والتدريب على التوعية الأمنية.

الهدف الرئيسي لتقنية الأمن السيبراني الفعالة هو ضمان سرية البيانات وسلامتها وتوافرها. وهذا يعني حماية المعلومات من السرقة أو التغيير أو التلف، وضمان الوصول إليها عند الحاجة.

لضمان فعالية تقنية الأمن السيبراني، يجب أن تكون شاملة ومتكاملة ومتطورة باستمرار لمواكبة التهديدات المتغيرة.

أهمية تقنية الأمن السيبراني الفعالة

في عالم يعتمد بشكل متزايد على التكنولوجيا، أصبحت تقنية الأمن السيبراني الفعالة أكثر أهمية من أي وقت مضى. فالتهديدات السيبرانية في تزايد مستمر، وتصبح أكثر تعقيدًا وصعوبة في الكشف عنها.

يمكن أن تؤدي الهجمات السيبرانية إلى خسائر فادحة للشركات والأفراد، بما في ذلك الخسائر المالية وسرقة البيانات وتلف السمعة. لذلك، فإن الاستثمار في تقنية الأمن السيبراني الفعالة هو استثمار في حماية أصولك ومستقبلك.

إن حماية البيانات والأنظمة من الهجمات السيبرانية ليست مجرد مسألة تقنية، بل هي ضرورة استراتيجية تضمن استمرارية الأعمال وتحمي السمعة.

مكونات تقنية الأمن السيبراني الفعالة

تتكون تقنية الأمن السيبراني الفعالة من عدة مكونات مترابطة تعمل معًا لتوفير حماية شاملة. تشمل هذه المكونات جدران الحماية، وبرامج مكافحة الفيروسات، وأنظمة الكشف عن التسلل، و برامج التشفير، والنسخ الاحتياطي للبيانات، والتوعية الأمنية.

جدران الحماية تعمل كحاجز بين الشبكة الداخلية والشبكة الخارجية (مثل الإنترنت)، وتمنع الوصول غير المصرح به. برامج مكافحة الفيروسات تكشف عن الفيروسات والبرامج الضارة الأخرى وتزيلها.

أنظمة الكشف عن التسلل تراقب الشبكة بحثًا عن أي نشاط مشبوه وتنبه المسؤولين. برامج التشفير تحمي البيانات عن طريق تحويلها إلى شكل غير قابل للقراءة إلا بواسطة الأشخاص المصرح لهم.

أنواع تهديدات الأمن السيبراني

أنواع تهديدات الأمن السيبراني

البرامج الضارة

البرامج الضارة هي برامج مصممة لإلحاق الضرر بجهاز الكمبيوتر أو الشبكة. وتشمل الفيروسات، وبرامج التجسس، وبرامج الفدية.

الفيروسات هي برامج ضارة تنتشر عن طريق نسخ نفسها من ملف إلى آخر. برامج التجسس تجمع معلومات عن المستخدم دون علمه.

برامج الفدية تقوم بتشفير بيانات المستخدم وتطلب فدية لإلغاء التشفير.

هجمات التصيد الاحتيالي

هجمات التصيد الاحتيالي هي محاولات للحصول على معلومات حساسة مثل كلمات المرور وأرقام بطاقات الائتمان عن طريق انتحال شخصية جهة موثوقة.

غالبًا ما تتم هذه الهجمات عن طريق البريد الإلكتروني أو الرسائل النصية أو مواقع الويب المزيفة.

من المهم توخي الحذر عند النقر على الروابط أو فتح المرفقات من مصادر غير معروفة.

هجمات حجب الخدمة

هجمات حجب الخدمة تهدف إلى تعطيل خدمة عبر الإنترنت عن طريق إغراقها بكميات هائلة من حركة المرور.

هذا يجعل الخدمة غير متاحة للمستخدمين الشرعيين.

هناك أنواع مختلفة من هجمات حجب الخدمة، بما في ذلك هجمات حجب الخدمة الموزعة.

أفضل ممارسات الأمن السيبراني

أفضل ممارسات الأمن السيبراني

استخدام كلمات مرور قوية

استخدم كلمات مرور قوية وفريدة لكل حساب. تأكد من أن كلمة المرور تحتوي على مزيج من الأحرف الكبيرة والصغيرة والأرقام والرموز.

تجنب استخدام معلومات شخصية سهلة التخمين، مثل تاريخ ميلادك أو اسم حيوانك الأليف.

استخدم مدير كلمات المرور لتخزين كلمات المرور الخاصة بك بشكل آمن.

تحديث البرامج بانتظام

تأكد من تحديث جميع البرامج على أجهزتك بانتظام. تشمل التحديثات الأمنية الهامة التي تحمي أجهزتك من التهديدات المعروفة.

قم بتفعيل التحديثات التلقائية كلما أمكن ذلك لتبسيط العملية.

التحديثات الدورية هي خط دفاع أول مهم ضد البرامج الضارة.

الحذر من الروابط والمرفقات المشبوهة

لا تنقر على الروابط أو تفتح المرفقات من مصادر غير معروفة. يمكن أن تحتوي هذه الروابط والمرفقات على برامج ضارة أو تؤدي إلى مواقع تصيد احتيالي.

تحقق دائمًا من عنوان URL قبل النقر عليه. تأكد من أن عنوان URL شرعي وينتمي إلى الموقع الذي تتوقعه.

إذا كنت تشك في وجود رابط أو مرفق، فمن الأفضل عدم النقر عليه أو فتحه.

مستقبل تقنية الأمن السيبراني

مستقبل تقنية الأمن السيبراني

الذكاء الاصطناعي (AI) في الأمن السيبراني

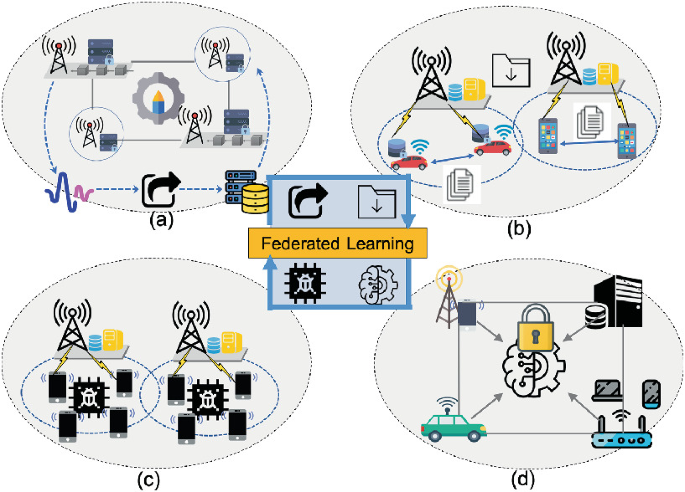

يلعب الذكاء الاصطناعي دورًا متزايد الأهمية في تقنية الأمن السيبراني الفعالة. يمكن استخدام AI لتحليل كميات هائلة من البيانات وتحديد الأنماط والتهديدات المحتملة التي يصعب اكتشافها بالطرق التقليدية.

كما يمكن استخدام AI لأتمتة المهام الأمنية، مثل اكتشاف التسلل والاستجابة للحوادث.

هذا يسمح لفرق الأمن بالتركيز على المهام الأكثر تعقيدًا التي تتطلب تدخلاً بشريًا.

تعلم الآلة (ML) في الأمن السيبراني

تعلم الآلة هو فرع من فروع الذكاء الاصطناعي يركز على تطوير أنظمة يمكنها التعلم من البيانات بدون برمجة صريحة. يمكن استخدام ML في الأمن السيبراني لتطوير نماذج يمكنها التنبؤ بالتهديدات واكتشافها والاستجابة لها بشكل تلقائي.

يمكن أيضًا استخدام ML لتحليل سلوك المستخدم وتحديد الأنشطة المشبوهة.

هذا يساعد على تحسين قدرة المؤسسات على الاستجابة الفعالة للتهديدات السيبرانية.

سلسلة الكتل (Blockchain) في الأمن السيبراني

سلسلة الكتل هي تقنية دفتر أستاذ موزع تسمح بتسجيل المعاملات بشكل آمن وشفاف. يمكن استخدام Blockchain في الأمن السيبراني لتحسين أمن البيانات وحماية هوية المستخدم.

يمكن أيضًا استخدامها لتطوير أنظمة تصويت آمنة وشفافة.

تُعد Blockchain تقنية واعدة يمكن أن تُحدث ثورة في طريقة حماية البيانات والأنظمة.

دور تقنية الأمن السيبراني الفعالة في حماية البيانات

تقنية الأمن السيبراني الفعالة تلعب دورًا حيويًا في حماية البيانات من مجموعة متنوعة من التهديدات. إنها تساعد على منع الوصول غير المصرح به إلى البيانات، وتضمن سلامتها وسريتها.

تقنية الأمن السيبراني تحمي أيضًا من فقدان البيانات نتيجة للكوارث الطبيعية أو الأعطال التقنية.

باستخدام تقنيات متطورة مثل التشفير وجدران الحماية وأنظمة الكشف عن التسلل، يمكن للمؤسسات والأفراد حماية بياناتهم بشكل فعال.

أهمية التوعية الأمنية في تقنية الأمن السيبراني الفعالة

التوعية الأمنية هي جزء أساسي من أي استراتيجية فعالة للأمن السيبراني. إن تثقيف المستخدمين حول مخاطر التهديدات السيبرانية وكيفية تجنبها يقلل بشكل كبير من فرص وقوع الهجمات الناجحة.

يجب أن تشمل التوعية الأمنية تدريبًا على كيفية التعرف على رسائل التصيد الاحتيالي، وكيفية استخدام كلمات مرور قوية، وأهمية تحديث البرامج بانتظام.

من خلال برامج التوعية الفعالة، يمكن تحويل المستخدمين إلى خط دفاع أول قوي ضد التهديدات السيبرانية.

الاستثمار في تقنية الأمن السيبراني الفعالة

الاستثمار في تقنية الأمن السيبراني الفعالة ليس مجرد تكلفة، بل هو استثمار في حماية أصولك والحفاظ على سمعتك. إن تكلفة التعرض لهجوم سيبراني ناجح قد تكون باهظة، وتشمل الخسائر المالية، وفقدان البيانات، وتضرر السمعة.

يجب على المؤسسات تخصيص ميزانية كافية لاستثمارها في أحدث تقنيات الأمن السيبراني، وتدريب موظفيها على أفضل الممارسات الأمنية.

إن الاستثمار الاستباقي في الأمن السيبراني هو أفضل طريقة للتخفيف من مخاطر التهديدات السيبرانية والحفاظ على استمرارية الأعمال.

الأسئلة الشائعة حول تقنية الأمن السيبراني الفعالة

ما هي أهمية النسخ الاحتياطي للبيانات؟

النسخ الاحتياطي للبيانات أمر بالغ الأهمية لأنه يسمح باستعادة البيانات في حالة فقدانها أو تلفها بسبب هجوم سيبراني أو عطل في النظام أو كارثة طبيعية.

كيف يمكنني حماية نفسي من هجمات التصيد الاحتيالي؟

لتجنب هجمات التصيد الاحتيالي، كن حذرًا من رسائل البريد الإلكتروني والرسائل النصية غير المتوقعة، وتحقق دائمًا من عنوان URL قبل النقر عليه، ولا تشارك معلوماتك الشخصية مع مصادر غير موثوقة.

ما هي أهمية تحديث البرامج؟

تحديث

.

احمِ بياناتك مع تقنيات الأمن السيبراني الفعالة! تصدّى للهجمات الإلكترونية، واحفظ خصوصيتك، وتمتع بأمان شامل عبر الإنترنت. اكتشف الحلول المتطورة الآن!

%20SOURCE%20Amazon.jpg)