توقعات الأمن السيبراني

<h2>هل أنت مستعد لمواجهة تحديات الأمن السيبراني في المستقبل؟ توقعات الأمن السيبراني تشير إلى تطور مستمر للتهديدات. لكن لا داعي للقلق! </h2>

<p>مع المعرفة الصحيحة، يمكنك حماية نفسك وبياناتك. لقد قمت بتحليل توقعات الأمن السيبراني بدقة، ولدي خبرة واسعة في هذا المجال. سأساعدك على فهم التحديات والفرص القادمة.</p>

<p><b>استعد لاكتشاف أحدث التوجهات في عالم الأمن السيبراني.</b> <b>سأقدم لك نظرة شاملة على توقعات الأمن السيبراني لمساعدتك على البقاء في المقدمة.</b></p>

<center><img src="https://tse1.mm.bing.net/th?q=تأثير+الذكاء+الاصطناعي+على+توقعات+الأمن+السيبراني" alt="تأثير الذكاء الاصطناعي على توقعات الأمن السيبراني"></center>

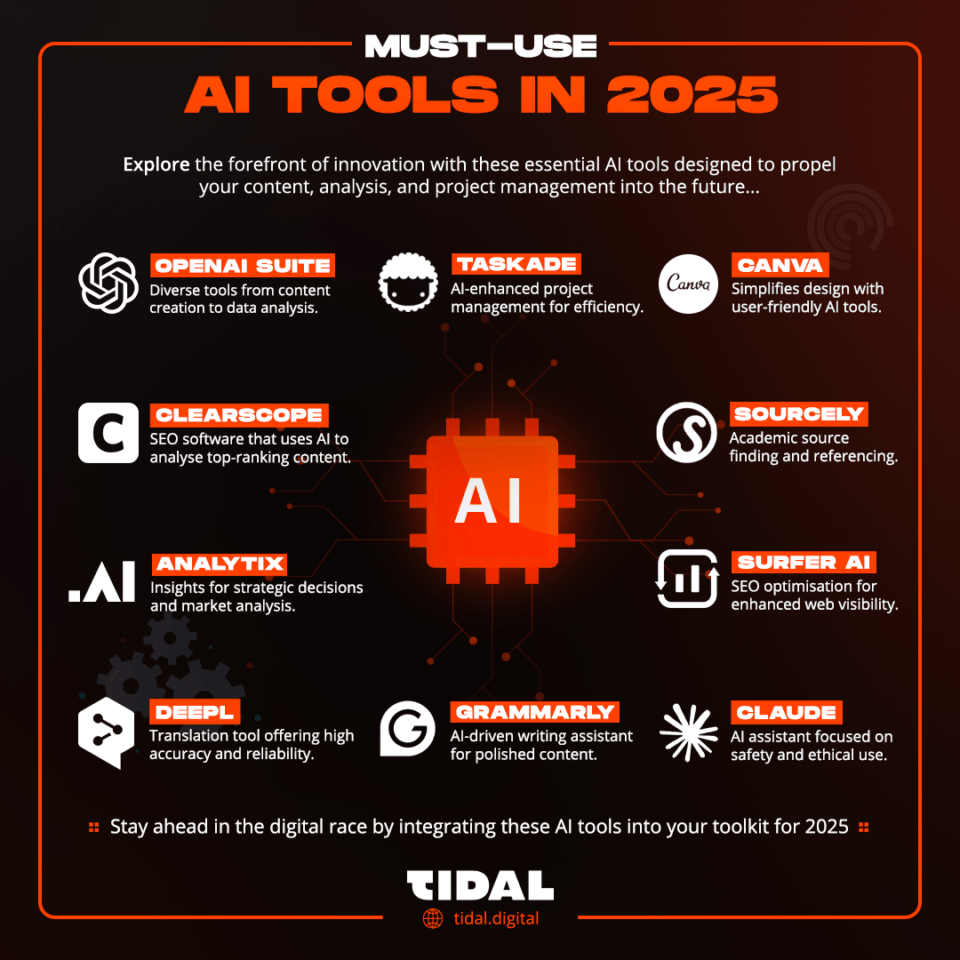

<h2>تأثير الذكاء الاصطناعي على توقعات الأمن السيبراني</h2>

<ul>

<li>الذكاء الاصطناعي سلاح ذو حدين في الأمن السيبراني</li>

</ul>

<h3>الذكاء الاصطناعي كأداة هجوم</h3>

<p>يمكن استخدام الذكاء الاصطناعي لإنشاء هجمات سيبرانية أكثر تعقيدًا وفعالية. بإمكانه تحليل الأنظمة للعثور على نقاط الضعف بشكل أسرع من البشر. كما يمكن استخدامه لإنشاء برمجيات خبيثة متطورة يصعب اكتشافها.</p>

<p>هذا يتطلب من خبراء الأمن السيبراني تطوير استراتيجيات دفاعية جديدة. يجب أن نكون مستعدين لمواجهة تهديدات أكثر ذكاءً وتطورًا.</p>

<p>يعتبر التعلّم الآلي جزءًا أساسيًا من هذه التهديدات المتطورة، حيث يسمح للبرمجيات الخبيثة بالتكيّف مع دفاعات الأنظمة.</p>

<h3>الذكاء الاصطناعي كأداة دفاع</h3>

<p>من ناحية أخرى، يمكن استخدام الذكاء الاصطناعي لتحسين دفاعات الأمن السيبراني. يمكن استخدامه لاكتشاف التهديدات بشكل أسرع وأكثر دقة. كما يمكن استخدامه لتحليل كميات هائلة من البيانات لتحديد الأنماط والتنبؤ بالهجمات المحتملة.</p>

<p>تطوير أنظمة الكشف عن التهديدات القائمة على الذكاء الاصطناعي أمر بالغ الأهمية. هذه الأنظمة يمكنها تحليل سلوك المستخدمين والأنظمة لاكتشاف أي نشاط مشبوه.</p>

<p>باستخدام الذكاء الاصطناعي، يمكننا تعزيز دفاعاتنا والتصدي للهجمات المتطورة بشكل أكثر فعالية.</p>

<center><img src="https://tse1.mm.bing.net/th?q=التهديدات+السيبرانية+الناشئة" alt="التهديدات السيبرانية الناشئة"></center>

<h2>التهديدات السيبرانية الناشئة</h2>

<ul>

<li>تتطور التهديدات السيبرانية باستمرار</li>

</ul>

<h3>هجمات برامج الفدية</h3>

<p>تعتبر هجمات برامج الفدية من أخطر التهديدات السيبرانية. تؤدي هذه الهجمات إلى تشفير بيانات الضحايا وطلب فدية لإعادة الوصول إليها. تستهدف هذه الهجمات الأفراد والشركات والحكومات على حد سواء.</p>

<p>الوقاية من هجمات برامج الفدية تتطلب نسخًا احتياطيًا منتظمًا للبيانات واستخدام برامج مكافحة الفيروسات القوية. كما يجب تثقيف المستخدمين حول مخاطر النقر على روابط مشبوهة أو فتح مرفقات من مصادر غير موثوقة.</p>

<p>يجب أن نكون على دراية بهذه التهديدات واتخاذ الاحتياطات اللازمة للحد من تأثيرها.</p>

<h3>هجمات إنترنت الأشياء</h3>

<p>مع تزايد استخدام أجهزة إنترنت الأشياء، تتزايد أيضًا فرص الهجمات السيبرانية. يمكن للمهاجمين استغلال نقاط الضعف في هذه الأجهزة للوصول إلى الشبكات والبيانات الحساسة.</p>

<p>يجب تأمين أجهزة إنترنت الأشياء بشكل صحيح باستخدام كلمات مرور قوية وتحديثات البرامج. يجب أيضًا مراقبة حركة مرور الشبكة لاكتشاف أي نشاط مشبوه.</p>

<p>يعتبر تأمين أجهزة إنترنت الأشياء أمرًا بالغ الأهمية لحماية أنفسنا وبياناتنا.</p>

<h3>هجمات التصيد الاحتيالي</h3>

<p>تستمر هجمات التصيد الاحتيالي في التطور، وتصبح أكثر تعقيدًا وصعوبة في الكشف. يستخدم المهاجمون أساليب متطورة لخداع الضحايا والحصول على معلوماتهم الشخصية أو بيانات اعتماد تسجيل الدخول.</p>

<p>يجب علينا توخي الحذر عند التعامل مع رسائل البريد الإلكتروني والرسائل النصية والمواقع الإلكترونية المشبوهة. يجب علينا التحقق من صحة هوية المرسل قبل مشاركة أي معلومات شخصية.</p>

<p>التوعية الأمنية أمر بالغ الأهمية للتصدي لهجمات التصيد الاحتيالي.</p>

<center><img src="https://tse1.mm.bing.net/th?q=أفضل+الممارسات+للأمن+السيبراني" alt="أفضل الممارسات للأمن السيبراني"></center>

<h2>أفضل الممارسات للأمن السيبراني</h2>

<ul>

<li>اتباع أفضل الممارسات للأمن السيبراني أمر ضروري للحماية من التهديدات.</li>

</ul>

<h3>استخدام كلمات مرور قوية</h3>

<p>يجب استخدام كلمات مرور قوية وفريدة لكل حساب على الإنترنت. يجب أن تتضمن كلمات المرور أحرفًا وأرقامًا ورموزًا. يجب أيضًا تجنب استخدام معلومات شخصية سهلة التخمين في كلمات المرور.</p>

<p>استخدام مدير كلمات المرور يمكن أن يساعد في إنشاء وتخزين كلمات مرور قوية. يجب تغيير كلمات المرور بانتظام كإجراء احترازي إضافي.</p>

<p>كلمات المرور القوية خط الدفاع الأول ضد الهجمات السيبرانية.</p>

<h3>تحديث البرامج بانتظام</h3>

<p>يجب تحديث جميع البرامج، بما في ذلك أنظمة التشغيل والتطبيقات، بانتظام. تحتوي التحديثات غالبًا على إصلاحات أمنية مهمة تغلق نقاط الضعف التي يمكن للمهاجمين استغلالها.</p>

<p>يجب تفعيل التحديثات التلقائية كلما أمكن ذلك. يجب أيضًا التحقق من وجود تحديثات يدويًا بشكل دوري.</p>

<p>تحديث البرامج يساعد على حماية الأنظمة من التهديدات المعروفة.</p>

<h3>النسخ الاحتياطي للبيانات</h3>

<p>يجب عمل نسخ احتياطي للبيانات المهمة بانتظام. في حالة حدوث هجوم سيبراني أو فقدان بيانات، يمكن استعادة البيانات من النسخ الاحتياطية. يجب تخزين النسخ الاحتياطية في موقع آمن ومختلف عن الموقع الأصلي للبيانات.</p>

<p>يمكن استخدام خدمات التخزين السحابي أو الأقراص الصلبة الخارجية لعمل نسخ احتياطية. يجب اختبار النسخ الاحتياطية بانتظام للتأكد من أنها تعمل بشكل صحيح.</p>

<p>النسخ الاحتياطي للبيانات ضروري للحد من تأثير فقدان البيانات.</p>

<h2>جدول مقارنة بين أنواع الهجمات السيبرانية</h2>

<table border="1">

<tr>

<th>نوع الهجوم</th>

<th>الوصف</th>

<th>الهدف</th>

<th>الوقاية</th>

</tr>

<tr>

<td>برامج الفدية</td>

<td>تشفير البيانات وطلب فدية</td>

<td>الأفراد والشركات والحكومات</td>

<td>النسخ الاحتياطي للبيانات، برامج مكافحة الفيروسات</td>

</tr>

<tr>

<td>هجمات إنترنت الأشياء</td>

<td>استغلال نقاط الضعف في أجهزة إنترنت الأشياء</td>

<td>الشبكات والبيانات الحساسة</td>

<td>تأمين أجهزة إنترنت الأشياء، مراقبة حركة مرور الشبكة</td>

</tr>

<tr>

<td>هجمات التصيد الاحتيالي</td>

<td>خداع الضحايا للحصول على معلوماتهم الشخصية</td>

<td>بيانات اعتماد تسجيل الدخول، المعلومات المالية</td>

<td>التوعية الأمنية، التحقق من هوية المرسل</td>

</tr>

</table>

<h2>الأسئلة الشائعة حول توقعات الأمن السيبراني</h2>

<h3>ما هي أهم توقعات الأمن السيبراني للمستقبل؟</h3>

<p>من المتوقع أن تستمر الهجمات السيبرانية في التطور والزيادة في التعقيد. سيزداد استخدام الذكاء الاصطناعي في كل من الهجوم والدفاع. ستصبح حماية بيانات المستخدمين والخصوصية أكثر أهمية.</p>

<p>ستشهد السنوات القادمة زيادة في هجمات برامج الفدية و هجمات إنترنت الأشياء. يجب على الأفراد والشركات والحكومات الاستعداد لهذه التهديدات واتخاذ الاحتياطات اللازمة.</p>

<p>تعتبر التوعية الأمنية أمرًا بالغ الأهمية لحماية أنفسنا وبياناتنا. </p>

<h3>كيف يمكنني حماية نفسي من الهجمات السيبرانية؟</h3>

<p>يمكنك حماية نفسك من الهجمات السيبرانية باتباع أفضل الممارسات للأمن السيبراني. استخدم كلمات مرور قوية، حدّث برامجك بانتظام، وانسخ بياناتك احتياطيًا.</p>

<p> كن حذرًا عند التعامل مع رسائل البريد الإلكتروني والرسائل النصية والمواقع الإلكترونية المشبوهة. تحقق من هوية المرسل قبل مشاركة أي معلومات شخصية.</p>

<p>تعتبر التوعية الأمنية خط الدفاع الأول ضد الهجمات السيبرانية.</p>

<h3>ما هي أهمية توقعات الأمن السيبراني؟</h3>

<p>تساعدنا توقعات الأمن السيبراني على فهم التحديات والفرص القادمة في هذا المجال. تمكّننا من الاستعداد للهجمات المحتملة واتخاذ الاحتياطات اللازمة لحماية أنفسنا وبياناتنا. </p>

<p> تساعدنا أيضًا على تطوير استراتيجيات دفاعية جديدة و تحسين أمن الأنظمة. تعتبر توقعات الأمن السيبراني أداة أساسية لتحسين الأمن السيبراني بشكل عام.</p>

<p> من خلال فهم توقعات الأمن السيبراني، يمكننا البقاء في المقدمة و مواجهة التهديدات السيبرانية بفعالية. </p>

<h2>الخاتمة</h2>

<p>في الختام, توقعات الأمن السيبراني تُشير إلى مستقبل مليء بالتحديات و الفرص. من خلال الاستعداد الجيد و اتباع أفضل الممارسات، يمكننا التخفيف من مخاطر الهجمات السيبرانية.</p>

<p>أتمنى أن تكون هذه المقالة قد قدمت لك معلومات قيّمة حول توقعات الأمن السيبراني. لا تتردد في مشاركة هذه المعلومات مع الآخرين و زيارة موقعنا الالكتروني لمزيد من المقالات حول الأمن السيبراني و الذكاء الاصطناعي.</p>

<p>توقعات الأمن السيبراني تتغير باستمرار، لذا يجب علينا البقاء على اطلاع دائم بأحدث التطورات و التهديدات. توقعات الأمن السيبراني مهمة للجميع.</p>

.

توقعات الأمن السيبراني: تعرف على أحدث التهديدات، والتقنيات الدفاعية، واستراتيجيات الحماية. كن مستعداً للمستقبل!

%20SOURCE%20Amazon.jpg)