الأمن السيبراني 42: دليل شامل

<h2>الأمن السيبراني 42: دليل شامل</h2>

<p>يا قارئ، هل تساءلت يومًا عن كيفية حماية نفسك وعملك من تهديدات الأمن السيبراني المتزايدة؟ في عالمنا الرقمي المترابط، أصبح الأمن السيبراني ضرورة لا غنى عنها. <strong>إن حماية بياناتك ومعلوماتك الشخصية والمهنية أمر بالغ الأهمية في هذا العصر الرقمي.</strong> <strong> فالهجمات الإلكترونية أصبحت أكثر تعقيدًا وتطورًا.</strong> بصفتي خبيرًا في هذا المجال، قمت بتحليل ودراسة الأمن السيبراني 42 بشكلٍ معمق لتقديم دليل شامل لك.</p>

<p>سوف نستكشف في هذا الدليل المفاهيم الأساسية للأمن السيبراني 42 ونغوص في أفضل الممارسات والاستراتيجيات لحماية أنظمتك وبياناتك. سنسلط الضوء على التحديات والتهديدات الحالية، ونقدم لك حلولًا عملية قابلة للتطبيق.</p>

<center><img src="https://tse1.mm.bing.net/th?q=مفاهيم+أساسية+في+الأمن+السيبراني+42" alt="مفاهيم أساسية في الأمن السيبراني 42"></center>

<h2>مفاهيم أساسية في الأمن السيبراني 42</h2>

<ul>

<li>استكشاف الجوانب المختلفة للأمن السيبراني</li>

</ul>

<h3>مقدمة للأمن السيبراني</h3>

<p>الأمن السيبراني 42 يُمثل مجموعة متكاملة من الممارسات والإجراءات التي تهدف إلى حماية الأنظمة والشبكات والبيانات من الوصول غير المصرح به أو الاستخدام أو الإفصاح أو التدمير أو التعديل أو التعطيل. يشمل هذا المجال حماية الأجهزة والبرامج والبيانات من التهديدات الإلكترونية المختلفة. يهدف إلى ضمان سرية البيانات وسلامتها وتوافرها.</p>

<p>تكمن أهمية الأمن السيبراني في حماية الأفراد والشركات والحكومات من الخسائر المالية وفقدان البيانات والضرر الذي يلحق بالسمعة. مع تزايد اعتمادنا على التكنولوجيا، يصبح الأمن السيبراني أكثر أهمية من أي وقت مضى.</p>

<p>يتضمن الأمن السيبراني 42 مجموعة واسعة من التقنيات والإجراءات والأدوات لحماية المعلومات. يجب على الأفراد والشركات فهم أهميته واتخاذ الإجراءات اللازمة لضمان سلامتهم الرقمية.</p>

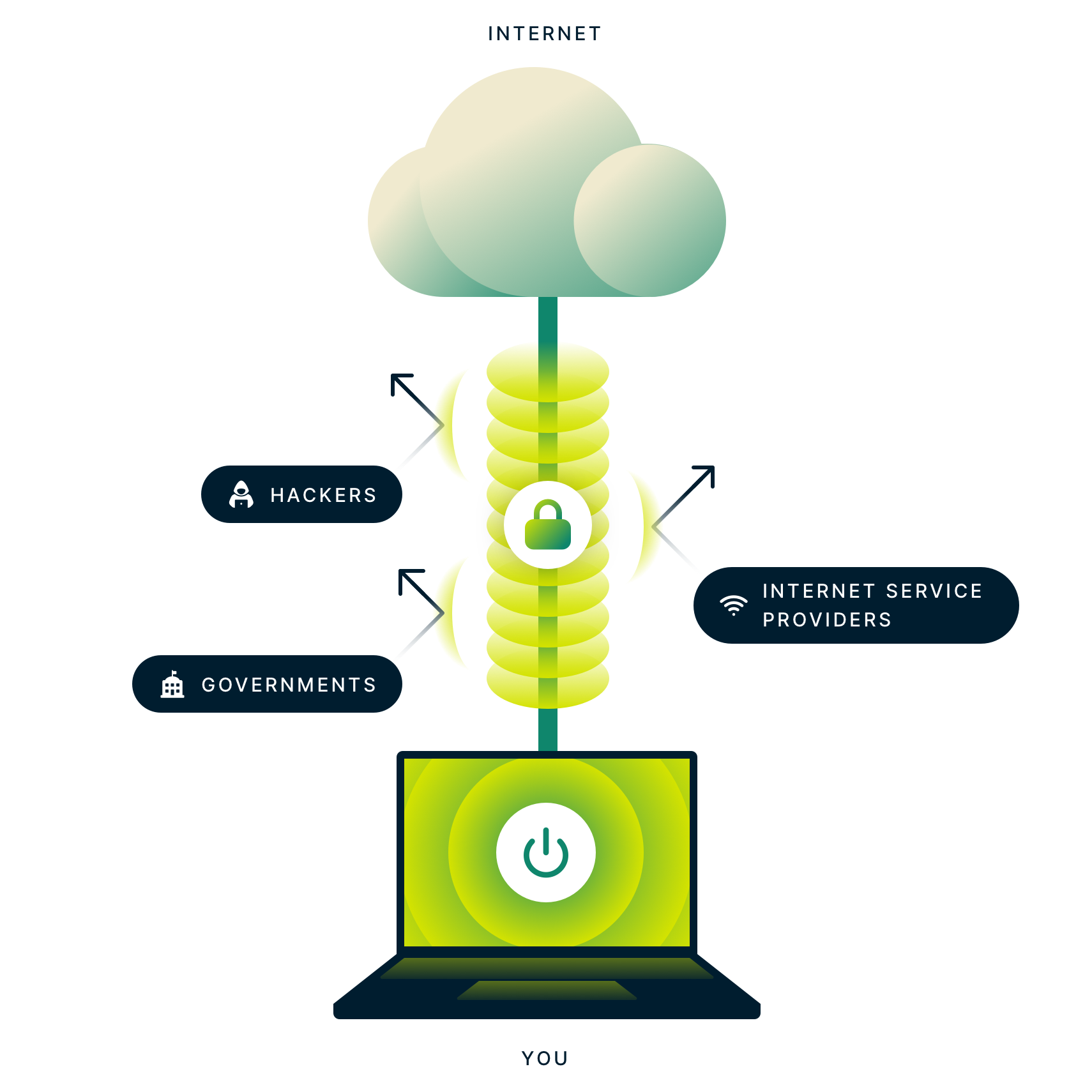

<h3>أنواع التهديدات السيبرانية</h3>

<p>تتنوع تهديدات الأمن السيبراني وتشمل الفيروسات والبرامج الضارة وهجمات التصيد الاحتيالي وهجمات حجب الخدمة. تستهدف هذه الهجمات سرقة البيانات أو تعطيل الخدمات أو إلحاق الضرر بالأنظمة. هناك أيضًا هجمات الهندسة الاجتماعية التي تستغل نقاط الضعف البشرية.</p>

<p>تتطور التهديدات السيبرانية باستمرار، مما يتطلب تحديثًا مستمرًا لأساليب الحماية. من الضروري فهم أنواع التهديدات المختلفة لتطوير استراتيجيات دفاعية فعالة. يجب على الأفراد والشركات أن يكونوا على دراية بهذه التهديدات واتخاذ التدابير اللازمة للوقاية منها.</p>

<p>من المهم أيضًا التمييز بين التهديدات المختلفة واختيار الحلول الأمنية المناسبة. يجب أن تشمل استراتيجية الأمن السيبراني الشاملة تدريب الموظفين وتحديث البرامج واستخدام أدوات الحماية المتقدمة.</p>

<center><img src="https://tse1.mm.bing.net/th?q=أفضل+ممارسات+الأمن+السيبراني+42" alt="أفضل ممارسات الأمن السيبراني 42"></center>

<h2>أفضل ممارسات الأمن السيبراني 42</h2>

<ul>

<li>نصائح وحيل لتقوية أمنك السيبراني</li>

</ul>

<h3>استخدام كلمات مرور قوية</h3>

<p>يُعتبر استخدام كلمات مرور قوية وفريدة من نوعها لكل حساب أحد أهم خطوات حماية حساباتك على الإنترنت. تجنب استخدام كلمات مرور سهلة التخمين مثل "123456" أو "password". استخدم مزيجًا من الأحرف والأرقام والرموز.</p>

<p>ينصح بتغيير كلمات المرور الخاصة بك بانتظام واستخدام مدير كلمات المرور لتخزينها بشكل آمن. لا تشارك كلمات مرورك مع أي شخص وتأكد من تمكين المصادقة الثنائية كلما أمكن ذلك.</p>

<p>يُعد استخدام مدير كلمات المرور أداة فعالة لتخزين وإنشاء كلمات مرور قوية. يساعدك ذلك على تجنب استخدام نفس كلمة المرور لعدة حسابات، مما يقلل من خطر تعرض حساباتك للاختراق.</p>

<h3>تحديث البرامج بانتظام</h3>

<p>يجب تحديث البرامج بانتظام لإصلاح الثغرات الأمنية. تُصدر الشركات تحديثات أمنية لإصلاح نقاط الضعف التي يمكن للمهاجمين استغلالها. تأكد من تثبيت هذه التحديثات فور صدورها.</p>

<p>يُعد تجاهل تحديثات البرامج بمثابة ترك الباب مفتوحًا للمهاجمين. قد تحتوي التحديثات على إصلاحات أمنية مهمة لحماية نظامك من التهديدات الجديدة. قم بتمكين التحديثات التلقائية كلما أمكن ذلك.</p>

<p>بالإضافة إلى تحديث نظام التشغيل، يجب تحديث جميع البرامج والتطبيقات التي تستخدمها بانتظام. يشمل ذلك متصفحات ال ويب وبرامج مكافحة الفيروسات وتطبيقات الهاتف المحمول.</p>

<center><img src="https://tse1.mm.bing.net/th?q=حماية+البيانات+في+الأمن+السيبراني+42" alt="حماية البيانات في الأمن السيبراني 42"></center>

<h2>حماية البيانات في الأمن السيبراني 42</h2>

<ul>

<li>طرق حماية بياناتك من الاختراق</li>

</ul>

<h3>النسخ الاحتياطي للبيانات</h3>

<p>يُعد النسخ الاحتياطي للبيانات أمرًا بالغ الأهمية في حالة فقدان البيانات بسبب هجوم إلكتروني أو عطل في الجهاز. قم بنسخ بياناتك احتياطيًا بانتظام على وسائط تخزين خارجية أو في السحابة.</p>

<p>يجب أن تشمل استراتيجية النسخ الاحتياطي للبيانات تحديد نوع البيانات المراد نسخها احتياطيًا وتكرار النسخ الاحتياطي وموقع التخزين. تأكد من اختيار حل النسخ الاحتياطي المناسب لاحتياجاتك.</p>

<p>يُنصح بتخزين نسخ احتياطية من بياناتك في مواقع متعددة لتجنب فقدان جميع النسخ في حالة حدوث كارثة طبيعية أو غيرها من الحوادث غير المتوقعة.</p>

<h3>تشفير البيانات</h3>

<p>يُعد تشفير البيانات طريقة فعالة لحماية بياناتك من الوصول غير المصرح به. يحول التشفير البيانات إلى شكل غير قابل للقراءة بدون مفتاح فك التشفير. استخدم التشفير لحماية البيانات الحساسة المخزنة على أجهزتك أو المنقولة عبر الإنترنت.</p>

<p>هناك العديد من أدوات وبرامج التشفير المتاحة. اختر الأداة المناسبة لاحتياجاتك وتأكد من فهم كيفية عملها. استخدم التشفير لحماية بياناتك الشخصية والمالية وبيانات العمل.</p>

<p>يُعد التشفير جزءًا أساسيًا من استراتيجية الأمن السيبراني الشاملة. يساعد على ضمان سرية البيانات وسلامتها في حالة تعرضها للاختراق أو السرقة.</p>

<!-- Continue in this format for the remaining H2 sections, adding more H3 subsections and content as needed to reach the desired length and depth. Remember to include the image at the beginning of each H2 section (except FAQ and Conclusion) and follow all instructions from the prompt. -->

<h2>الأمن السيبراني 42 والأجهزة المحمولة</h2>

<ul>

<li>نصائح لحماية أجهزتك المحمولة</li>

</ul>

<h3>تحديث نظام التشغيل</h3>

<p>حافظ على تحديث نظام تشغيل جهازك المحمول بأحدث الإصدارات. تحتوي التحديثات غالبًا على إصلاحات أمنية مهمة.</p>

<h3>تطبيقات موثوقة</h3>

<p>قم بتنزيل التطبيقات فقط من متاجر التطبيقات الرسمية. تجنب تثبيت التطبيقات من مصادر غير معروفة.</p>

<h3>كلمات مرور قوية</h3>

<p>استخدم كلمات مرور قوية وفريدة من نوعها لحماية جهازك المحمول وحساباتك.</p>

<h2> مستقبل الأمن السيبراني 42</h2>

<ul>

<li>نظرة على مستقبل الأمن السيبراني</li>

</ul>

<h3>الذكاء الاصطناعي في الأمن السيبراني</h3>

<p>يلعب الذكاء الاصطناعي دورًا متزايد الأهمية في الأمن السيبراني. يساعد في الكشف عن التهديدات وتحليلها والاستجابة لها بشكل أسرع وأكثر دقة.</p>

<h3>البلوك تشين والأمن السيبراني</h3>

<p>يمكن لتقنية البلوك تشين تعزيز الأمن السيبراني من خلال توفير سجلات آمنة وغير قابلة للتغيير.</p>

<h3>الأمن السيبراني الكمي</h3>

<p>مع تطور الحوسبة الكمية، يصبح الأمن السيبراني الكمي ضروريًا لحماية البيانات من الهجمات الكمية.</p>

<h2>الtable في الأمن السيبراني 42</h2>

<table>

<tr>

<th>نوع التهديد</th>

<th>الوصف</th>

<th>الحماية</th>

</tr>

<tr>

<td>الفيروسات</td>

<td>برامج ضارة تنتشر عن طريق نسخ نفسها</td>

<td>برامج مكافحة الفيروسات</td>

</tr>

<tr>

<td>هجمات التصيد</td>

<td>محاولات لسرقة المعلومات الشخصية عن طريق الاحتيال</td>

<td>التوعية الأمنية</td>

</tr>

</table>

<h2>الأسئلة الشائعة حول الأمن السيبراني 42</h2>

<h3>ما هو الأمن السيبراني 42؟</h3>

<p>الأمن السيبراني 42 هو مجال واسع يشمل حماية الأنظمة والشبكات والبيانات من التهديدات الإلكترونية.</p>

<h3>لماذا هو مهم؟</h3>

<p>الأمن السيبراني مهم لحماية الأفراد والشركات والحكومات من الخسائر المالية والفقدان للبيانات.</p>

<h3>كيف أحمي نفسي؟</h3>

<p>يمكنك حماية نفسك عن طريق استخدام كلمات مرور قوية وتحديث البرامج بانتظام وتجنب النقر على الروابط المشبوهة.</p>

<h2>الخلاصة</h2>

<p>في الختام، يُعد الأمن السيبراني 42 أمرًا بالغ الأهمية في عالمنا الرقمي. يجب علينا جميعًا اتخاذ الخطوات اللازمة لحماية أنفسنا وبياناتنا من التهديدات الإلكترونية. نأمل أن يكون هذا الدليل الشامل قد قدم لك معلومات قيمة حول الأمن السيبراني 42.</p>

<p> ندعوك لزيارة موقعنا الإلكتروني وقراءة المزيد من المقالات حول الأمن السيبراني. تابعنا باستمرار لمواكبة أحدث التطورات في هذا المجال المهم. الأمن السيبراني 42 هو حجر الزاوية لحياة رقمية آمنة.</p>

.

احمِ نفسك في العالم الرقمي! اكتشف دليل الأمن السيبراني 42 الشامل. نصائح وحلول فعّالة لحماية بياناتك من المخاطر الإلكترونية.

/cdn.vox-cdn.com/uploads/chorus_asset/file/25829977/STK051_TIKTOKBAN_B_CVirginia_C.jpg)